- احتمال معرفی Galaxy S9 Mini در کنار S9 و S9+

- جزئیات فنی حمله سایبری کره شمالی به آمریکا منتشر شد

- چیپست آینده اپل، A11X هشت هسته ای خواهد بود

- ویژگی حذف نویز هدفون های جدید اچ تی سی فقط با HTC U11 سازگار است

- نزدیک شدن به سیاره مشتری

- تولد ۲۵ سالگی کولر مستر با کیس زیبای COSMOS II 25th Edition

- آپدیت جدید کلش آف کلنز با تغییرات جذاب همراه شد

- سمینار کولر مستر و معرفی برترین منبع تغذیه این شرکت

- Fuchsia دست کم فعلا جایگزین اندروید نخواهد شد

- کنفرانس مایکروسافت: اطلاعات سخت افزاری Surface Pro 2017

آخرین مطالب

امکانات وب

کد خبر :39094

شرکت امنیتی McAfee از انتشار گونه جدیدی از بدافزارهای ماکرویی خبر داده که از روش های جدیدی برای جلوگیری از اجرا شدن در آزمایشگاه های شرکت های ضدبدافزار استفاده می کند.

به گزارش آی تی اس ان (پایگاه خبری امنیت فناوری اطلاعات) ، ماکرو (Macro) نوعی برنامه است که حاوی فرامینی برای خودکارسازی برخی عملیات در نرم افزارهای کاربردی می باشد. نرم افزارهایی همچون Word و Excel در مجموعه نرم افزارهای Office با فرامین ماکرو که با استفاده از VBA یا Visual Basic for Applications تهیه شده باشند، سازگار هستند. بدین روش و با استفاده از قابلیت های ماکرو، می توان اقدامات مخربی، نظیر نصب بدافزار، را به اجرا در آورد.

در گونه جدید زمانی که فایل با پسوند DOC توسط کاربر باز می شود با ظاهر شدن محتوایی بی معنی، در صوت غیرفعال بودن بخش ماکرو، از کاربر خواسته می شود که بخش ماکرو را فعال کند. با کلیک کاربر بر روی Enable Content، بخش ماکرو فعال شده و بدافزار از اینترنت دریافت می شود.

بدافزار مورد بحث از روش های مبهم سازی (Obfuscation) برای دشوار نمودن تحلیل کدهای بدافزار توسط مهندسان بدافزار استفاده می کند.

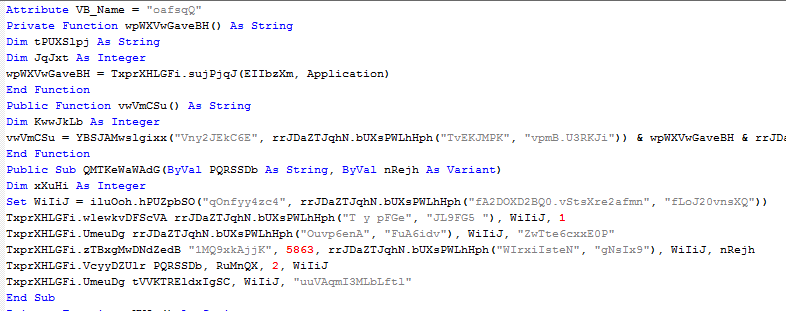

در نگاه اول فهمیدن عملکرد این بدافزار ماکرویی دشوار است:

بدافزار تمامی عباراتی را که می توانند سرنخی از عملکرد آن بدهند مخفی می کند. ضمن اینکه پارامترها و توابع نامرتبطی نیز با همین هدف به کد اضافه شده اند. برای مثال، در تابع زیر دو پارامتر دریافت می شوند. پارامتر اول رشته ای گمراه کننده و دومی رشته ای بدون کاربرد است که لازم است در همان ابتدا حذف شود.

![]()

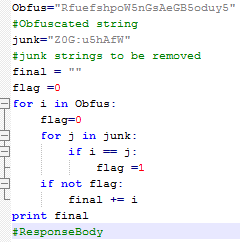

اسکریپت Python زیر کد فوق را رمزگشایی می کند.

برخی بدافزارها برای جلوگیری از شناسایی شدن از روش هایی همچون عدم اجرا شدن در بسترهای مجازی سازی و قرنطینه امن (Sandbox) استفاده می کنند. اما این بدافزار ماکرویی از روش های نوینی برای این منظور بهره گرفته است.

بدافزار، تعداد فایل هایی که اخیراً باز شده اند را بررسی می کند. در صورتی که این تعداد کمتر از ۳ باشد اجرای خود را متوقف می کند. این روش آسان از آن جهت اهمیت دارد که محققان بدافزار معمولاً از یک نسخه تازه ماشین مجازی که هیچ فایلی در آن باز نشده است استفاده می کنند.

![]()

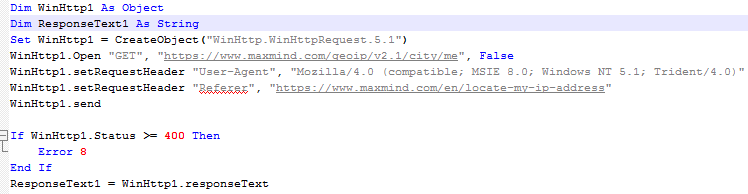

همچنین ماکرو از سایت مجاز MaxMind برای اهداف مخرب خود بهره می گیرد. این سایت مشخصات و موقعیت جغرافیایی دستگاه کاربر را بر اساس نشانی IP آن مشخص می کند.

در کد فوق، ResponseText1 شامل موقعیت، نشانی IP، نام سازمان و برخی اطلاعات دیگر است.

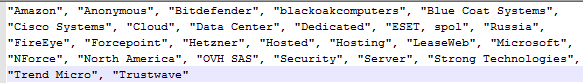

در صورت وجود هر یک از نام های نشان داده شده در شکل بالا در ResponseText1، بدافزار از ادامه کار صرف نظر می کند. در حقیقت با این کار بدافزار از اجرا شدنش در شرکت های امنیتی و میزبانی سایت و کشورهایی نظیر روسیه و مناطقی همچون آمریکای شمالی جلوگیری می کند.

با اجرای موفقیت آمیز این بدافزار ماکرویی، بدافزارهای دیگری نظیر بدافزار بانکی Ursnif از اینترنت دریافت بر روی دستگاه قربانی اجرا می شوند.

برای مقابله با بدافزارهای ماکرویی رعایت موارد زیر توصیه می شود:

- * از ضدویروس قدرتمند و به روز استفاده کنید.

* بخش Macro را در نرم افزار Office برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

* در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

* ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون تجهیزات Sophos بهره بگیرید.

* سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به بدافزار آلوده نمی شود.

انتهای خبر

برچسب : نویسنده : محمد رضا جوادیان itrasan بازدید : 127

آرشیو مطالب

لینک دوستان

- کرم سفید کننده وا

- دانلود آهنگ جدید

- خرید گوشی

- فرش کاشان

- بازار اجتماعی رایج

- خرید لایسنس نود 32

- هاست ایمیل

- خرید بانه

- خرید بک لینک

- کلاه کاسکت

- موزیک باران

- دانلود آهنگ جدید

- ازن ژنراتور

- نمایندگی شیائومی مشهد

- مشاوره حقوقی تلفنی با وکیل

- کرم سفید کننده واژن

- اگهی استخدام کارپ

- دانلود فیلم

- آرشیو مطالب

- فرش مسجد

- دعا

- لیزر موهای زائد

- رنگ مو

- شارژ